目前国内家用路由器的保有量已超越1亿台,常用路由器型号超过1000款。在这庞大的数据背后,究竟隐藏着怎样的危机?新年伊始,IT百科给您盘点一下和家庭路由器有关的一些特殊漏洞。

Check Point近日发现了一个影响极大的路由漏洞,并命名为“厄运饼干(Misfortune Cookie)”。该漏洞影响了20余家路由厂商生产的至少1200万台路由,这中间还包括有TP-Link、D-Link等知名厂商。

通过厄运饼干漏洞,黑客能够监控一切通过与路由器进行连接的设备的所有数据,包括文件、电子邮件、登录信息等,在监控的同时还能在这一些数据当中植入恶意软件。

厄运饼干是在一个提供Web服务器服务的RomPager组件上发现的,该组件是由Allegro Software公司研发的。Allegro Software公司回应称,厄运饼干漏洞是一个12年前的bug,并在9年前被修复,但Allegro的许多客户并没有更新漏洞补丁。

路由器和其他网络设备是使用户个人设备极易受到攻击的根源,因为它们都普遍采用了即插即用(Universal Plug and Play,UPnP)技术,以便让网络更方便快捷地识别外部设备并与之进行通讯。

但Rapid7的研究人员从即插即用技术标准中发现了三种相互独立的漏洞,超过1500个供应商与6900款产品都有一个以上这样的安全漏洞,导致全球4,000万到5,000万台设备极易受到攻击。这些设备的名单中包括数家全球知名网络设备生产商的产品,比如Belkin、D-Link以及思科旗下的Linksys和Netgear。

除非被修补,否则这些漏洞会让黑客轻易的访问到机密商业文件和密码,或者允许他们远程控制打印机和网络摄像头。

NAT-PMP(网络地址端口映射协议)是一个适用于网络设备的端口映射协议,允许外部用户访问文件共享服务,以及NAT协议下的其他内部服务。

RFC-6886即NAT-PMP的协议规范,特别指明NAT网关不能接受外网的地址映射请求,但一些厂商并没有遵守这个规定,导致出现NAT-PMP协议设计不当漏洞,将影响超过1200万台路由器设备。

漏洞将使黑客在路由器上运行恶意命令,会把你的系统变成黑客的反弹代理服务的工具,或者用你的路由IP托管恶意网站。

法国软件工程师EloiVanderbeken发现了可以重置管理员密码的后门“TCP 32764”。利用该后门漏洞,未授权的攻击者能够最终靠该端口访问设备,以管理员权限在受影响设备上执行设置内置操作系统指令,进而取得设备的控制权。

The Moon蠕虫内置了大约670个不同国家的家用网段,一旦路由器被该蠕虫感染,就会扫描其他IP地址。被感染的路由器还会在极短的时间内会作为http服务器,供其他被感染的路由器下载蠕虫代码。

国内漏洞平台乌云爆出了一个TP-Link路由器的漏洞(CNVD-2013-20783)。TP-Link部分型号的路由器存在某个无需授权认证的特定功能页面(start_art.html),攻击者访问页面之后可引导路由器自动从攻击者控制的TFTP服务器下载恶意程序,并以root权限执行。

攻击者利用这个漏洞可以在路由器上以root身份执行任意命令,从而可完全控制路由器。

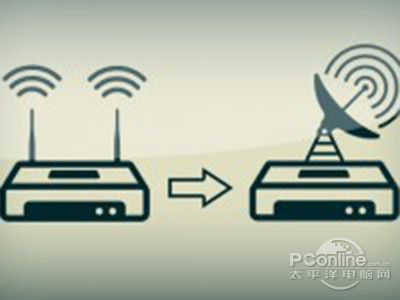

华硕路由器存在严重安全问题,可以被远程利用,并且完全控制路由器。漏洞存在AiCloud媒体服务器上,这是华硕推出的一款云端服务产品,在多款路由器上搭载了AiCloud的云端应用。

攻击者能够正常的使用这些凭据来访问连接路由器上USB端口的存储设备,也可以访问其他计算机上的共享文件。该漏洞还允许远程写文件,并能建立以个VPN隧道,还能够最终靠路由器获取所有的网络流量。

小米路由器正式发售时,系统版本0.4.68爆出一个任意命令执行漏洞。当用户使用较弱的路由器管理密码或在线登录路由器管理平台时,攻击者能够最终靠访问特定页面让小米路由器执行任意系统命令,完全控制小米路由器。

当路由器被爆出各种漏洞后,路由器厂商通常会在其官网上发布固件(路由器的操作系统)的升级版本。但因为大部分普通用户在购买家用路由器后,都没有定期升级路由器固件版本的习惯,而路由器厂商也无法主动向用户推送固件升级包,安全软件也很少有可以给路由器打补丁的,这就导致路由器的安全漏洞被曝光后,很难得到及时的修复,因此存在巨大的安全隐患。

1.养成定期升级固件系统的习惯,最好是去路由器厂商官网升级固件,也可以再一次进行选择一些可靠的第三方工具辅助升级固件系统。例如使用360路由器卫士检测和修复路由器后门漏洞,预防路由器被黑客劫持。

2.及时修改路由器的默认管理密码,尽量使用10位以上的复杂密码,最好是“大小写字母+数字+特殊符号”的组合。

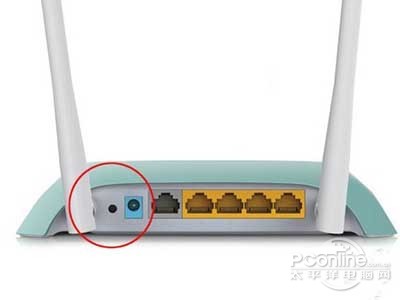

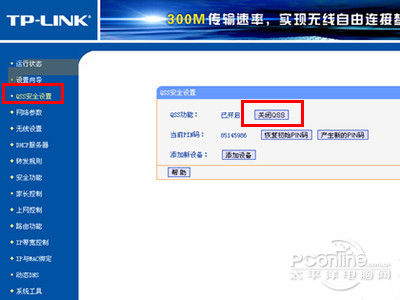

3.WiFi以WPA/WPA2加密认证方式设置高强度密码,并关闭路由器的WPS/QSS功能,以免被他人蹭网后威胁整个家庭网络的安全。路由器如有一下端口就是带有WPS/QSS功能的。

编后语:盘点家用路由器漏洞之最!路由器的漏洞看起来也是蛮“人性化”的啊。虽然路由器的漏洞这么多,但是我们也要规范自己上网的习惯,有固件更新便进行更新,还有用网银记得安装安全证书等等。百科传你使用安全之道,设置很复杂的密码,记得关闭路由器的WPS/QSS功能。使用安全卫士等杀毒软件进行仔细的检测和杀毒,希望能给网友们带来帮助。